百度承认旗下网站暗藏恶意代码劫持用户流量

百度旗下网址导航网站Hao123目前已经就下载软件暗藏恶意代码来劫持用户流量进行道歉并承诺进行彻查。

上月末反病毒软件火绒安全旗下实验室经过仔细调查发现通过Hao123下载分站下载的正常软件都被劫持。

用户通过该网站下载的软件会变成某个含有百度签名的安装器,安装器除了捆绑大量推广软件外还释放病毒。

用户只要打开下载的软件安装器便开始自动工作然后向系统释放多个恶意模块并与远程控制服务器进行通信。

这些恶意模块做工精细且分门别类并可按照云端指令劫持用户主页、劫持其他导航网站、劫持电商网站流量。

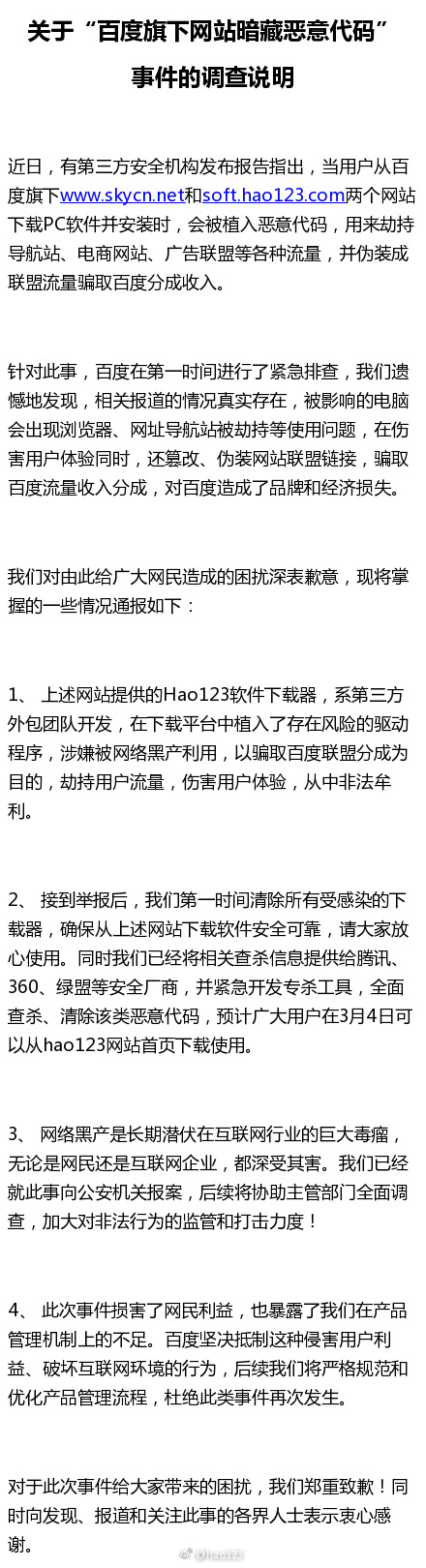

目前Hao123官方微博已经发布声明承认劫持事情并承诺调查,并称这是由于第三方外包导致的与百度无关。

Hao123称下载器由第三方的外包团队开发并在下载平台中植入了恶意代码,用于劫持用户的流量进行获利。

同时Hao123称该事件实际是由网络黑产团队操纵,百度的品牌和名誉受到损害因此百度也是事件的受害者。

然而遗憾的是Hao123并未解释恶意代码为何会拥有百度相关公司的数字签名,数字签名是保证软件未被篡改的重要凭证之一。

同时这些恶意模块所使用的远程服务器均属于百度旗下的桔子浏览器,部分地址为桔子浏览器开发团队中个人备案的域名。

那么黑产团队又是如何获得百度的数字证书的、获得百度旗下的域名控制权以及服务器资源的呢?不得而知。

倘若确实是网络黑产团队操纵并导致该事件,那么也说明百度内部管理及其混乱竟然让数字证书都泄露出去。

如果无法解释清楚数字证书签名问题和桔子浏览器域名作为恶意模块远程服务器地址的话,恐怕这锅甩不掉。

当前Hao123已经将恶意代码信息通报给了腾讯和360等安全厂商,同时提供专杀工具供用户下载查杀相关的恶意模块和病毒。

有关该事件的后续事件以及百度内部的调查等本站也将会继续关注,欢迎关注我们的微信以便获取最新消息。

Hao123病毒专杀工具:待发布(3月4日) 蓝点网微信公众号:landianwx 或用微信扫描下方的二维码:

附:关于《百度旗下网站暗藏恶意代码》的事件声明