[操作指南] 研究人员发现WannaCry勒索病毒内置了开关

上周五开始名为WannaCry的勒索病毒在全球疯狂传播,保守估计目前全球被该病毒感染的设备超过百万台。

无论是普通用户的电脑还是企业或者是机构内部的设备,甚至是部分银行的 ATM 机以及指示牌等均遭感染。

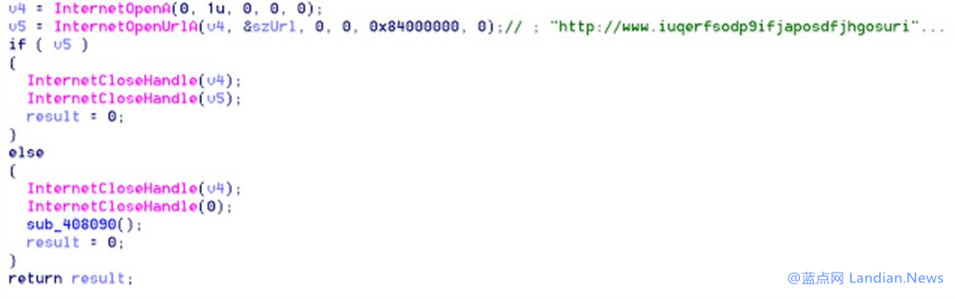

英国安全研究人员在逆向WannaCry勒索病毒时意外发现了该病毒内置了某个不存在的域名作为其攻击开关。

如果该域名存在并能够返回信息那么攻击自动停止,如果该域名不存在或者是不能返回信息那么则继续攻击。

这个奇怪的开关看起来像是病毒制作者为了控制局势而添加的,利用域名返回信息可以轻易的控制传播局势。

目前安全研究人员已经将这个域名注册并可以返回信息,这样已经中毒的设备将不会再继续向其他设备渗透。

目前微软已经紧急向所有已经停止的操作系统发布了安全补丁,包括Windows XP和Windows Server 2003。

因此当务之急是所有用户应立刻安装安全更新封堵漏洞,避免遭到来自其他设备传播的 WannaCry病毒感染。

国内用户可以这么干:

注:所谓该病毒的变种2.0已经删除了开关是个乌龙,目前并没有2.0版并且修改host方法依然有效的。

需要注意的是由于研究人员注册该域名后将解析的服务器位于美国,国内由于网络原因可能无法正常连接。

蓝点网已经在服务器上绑定了该域名并经过测试可以正常返回信息,因此您可修改 hosts 文件进行重定向。

请打开C:\Windows\System32\drivers\etc文件夹将hosts文件剪切到桌面上,然后使用记事本打开文件。

在该文件结尾添加:

45.76.211.28 www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

然后点击记事本左上角的文件—保存按钮保存修改记录,最后将该文件剪切再到此前的文件夹中粘贴即可。

请注意:部分安全软件可能会对修改 hosts 的行为发出警告,如遇修改警告请点击允许并放行本次的修改。

经过此修改之后倘若不幸感染WannaCry勒索病毒,病毒在访问域名后不会再进行文件加密和继续传播了。

修改完成后点击这里:http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com 显示中文则正常。