警告:利用永恒之蓝漏洞传播的新勒索软件再度来袭

日前某个全新的蠕虫勒索软件利用SMB组件中的永恒之蓝安全漏洞在欧洲地区大肆传播和感染来勒索比特币。

当前乌克兰等地的多个企业例如乌克兰中央银行以及丹麦航运公司马士基等均向外界透露遭到了该病毒感染。

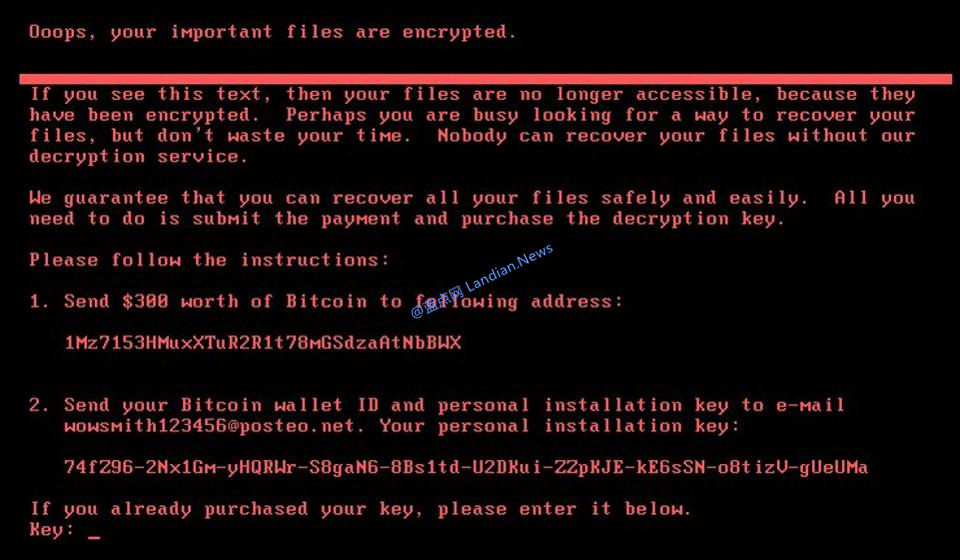

当该勒索软件成功感染机器后则立即开始对文件进行加密,加密后受害者需向指定比特币地址支付 300 美元。

组合式攻击策略:

值得注意的是该勒索软件利用了两枚安全漏洞进行传播,这两枚安全漏洞分别是Office RTF 和永恒之蓝漏洞。

RTF安全漏洞位于 Office 办公软件组件及系统自带的写字板中,利用该漏洞可成功加载可执行代码下载内容。

该勒索软件会首先使用钓鱼攻击方式诱导用户打开针对 RTF 安全漏洞的Office文档或者写字板可执行文件等。

当用户打开这些特制文件后将自动下载并执行该勒索软件, 最终勒索软件运行完整对电脑所有文件的加密等。

微软已经发布了安全更新:

编号为CVE2017-0199的RTF安全漏洞及安全公告为MS17-010号SMB组件安全漏洞微软均已发布安全更新。

因此只要用户们能够及时地安装来自微软公司发布的安全更新则基本上是不会受到这两枚安全漏洞的影响的。

需要提醒的是诸如 Office 2003 等办公软件微软已经停止支持,因此没有安全更新所以请立即卸载或者升级。

勒索软件被命名为Petya:

俄罗斯反病毒软件厂商将该勒索软件命名为 Petya,目前该勒索软件攻陷的地区包括英国、乌克兰及印度等。

例如位于乌克兰首都基辅的鲍里斯波尔国际机场、 乌克兰国家储蓄银行以及俄罗斯石油公司等企业均遭感染。

同时该病毒并不是将机器上的某些类别的文件进行加密,而是直接将NTFS分区加密同时并覆盖 MBR 分区表。

上述措施均比五月份爆发的 WannaCry 手段更加高明,这些措施将极大的降低文件被恢复软件恢复的可能性。

蓝点网友情提醒:

1、仍然在使用已经被微软停止支持的Office 2003的个人及企业级用户请立即卸载或者升级到2007以上版本;

2、尤其是企业内部由于需要使用打印机所以无法关闭445端口,那么请及时安装安全更新以及备份重要文件;

3、仍然在使用已经被微软停止支持的WindowsXP和Windows Vista等系统的用户请尽快安排升级您的系统;

4、当你收到新邮件尤其是含有链接已经附件等的邮件切记不要轻易打开, 更不要随意加载来历不明的文档;

5、本文结尾附带永恒之蓝各版本安全修复更新以及RTF安全漏洞的各版本安全修复更新,请尽快更新该更新。

永恒之蓝漏洞的各版本安全更新:永恒之蓝漏洞所有版本的独立安全更新包下载(包括Windows XP等系统)

Microsoft Office & WordPad RTF 漏洞的安全更新:CVE-2017-0199 RTF安全漏洞全版本修复补丁下载

截止至本文发布时:

该勒索软件的作者已经收到了 3.51681746 个比特币赎金,按当前市价这些比特币总价格为60,000元人民币。

当前已经有35台设备的受害者向勒索软件的作者支付了赎金, 平均每笔赎金的金额按当前市价算在290美元。