1分钟破解:研究人员发布WPA2协议的破解演示视频

2017.10.16.23:57更新:

研究人员已经在2017年8月至今陆续将漏洞提前通报给多个厂商, 其中受影响的厂商们也已经在进行修复中。

诸如微软、谷歌、英特尔、苹果、思科、亚马逊、 戴尔以及来自中国的华为和小米等均在8月底已获得通报。

值得注意的是并不是所有路由以及硬件设备都会受到影响,因此新款路由也没有获得更新可能就是不受影响。

另外研究人员特别提醒该漏洞是基于客户端与路由间的通讯破解, 更换 WiFi 密码并不能解决这个安全问题。

相关内容推荐:

- 无线网络中所使用的WPA2安全加密协议遭到破解

- 1分钟破解:研究人员发布WPA2协议的破解演示视频

- 微软发布声明称已经发布更新解决WPA2破解问题

- 谷歌承诺近期发布安全更新解决WPA2破解问题

- WiFi联盟称已经开始向用户部署更新解决WPA2问题

- 苹果发布声明称将在近期修复WPA2破解问题

前文我们说了安全研究人员已经向CVE 通用漏洞网站申请预留多达10个漏洞编号以便于在晚些时候公布漏洞。

目前这组研究人员已经公开发布WPA2 协议的破解演示视频,同时还演示劫持用户并制作钓鱼网站窃取密码。

关于WPA2 安全加密协议的破解主要是利用在安全会话中的四次握手时重置密钥初始值并重新设定加密密钥。

而在此之前WPA2 的加密握手始终在保护着我们的网络安全,甚至这四次握手此前还被证明为是绝对安全的。

但显然在互联网世界里没有什么东西是绝对安全的,诞生已经14年的WPA2安全加密协议至此已经不再安全。

演示视频:(仅英文)

原视频:https://www.youtube.com/watch?v=Oh4WURZoR98

攻击流程演示:

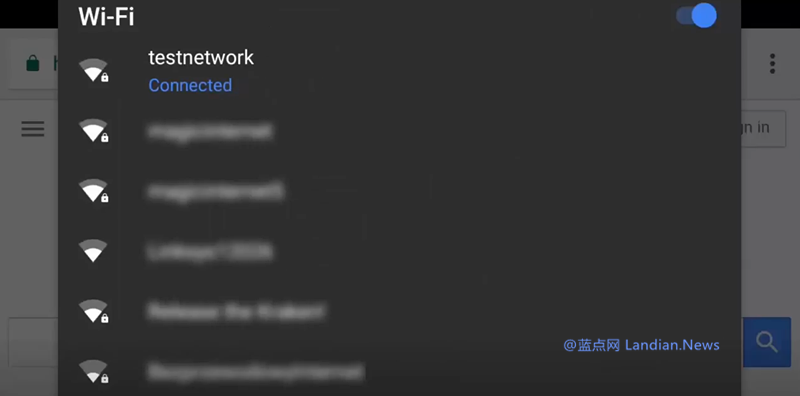

1、首先研究人员连接名为TestNetWork的正常网络,此时这个网络还没有被攻击解密且也没有被劫持数据:

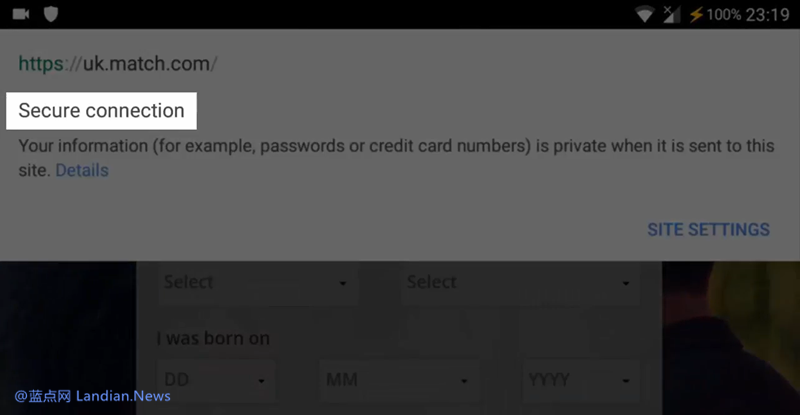

2、然后我们访问某个知名的交友网站进行测试,可以在 Google Chrome 浏览器地址看到安全连接提示:

3、接下来我们开启WireShark抓包工具然后记录对应网卡的全部数据,同时忘记刚刚已经连接的测试网络;

4、嗯,开始向目标网络执行攻击脚本然后此时注意右上角的网络连接标志,可以看到显示的是正在认证:

5、脚本执行完毕后分别提示密钥重新安装攻击后底部的已经成功的字样,此时右上角测试网络也已经连接:

6、接下来研究人员开始对这个测试网络进行劫持,在这里继续打开此前演示的交友网站看有没有什么不同:

7、没错,原本在正常网络里打开采用HTTPS加密连接的网站在这里已经不再加密,同时浏览器提示不安全:

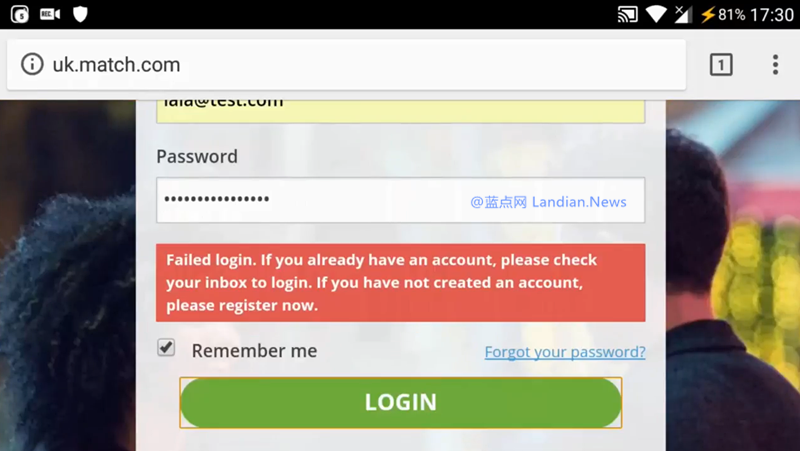

8、然后我们在网站上输入我们的账号以及密码进行登录,点击登录后直接返回错误提示称登录失败了:

9、实际上面的网站就是研究人员劫持网络后创建的钓鱼网站,如果你没有注意地址栏的变化就输入账号:

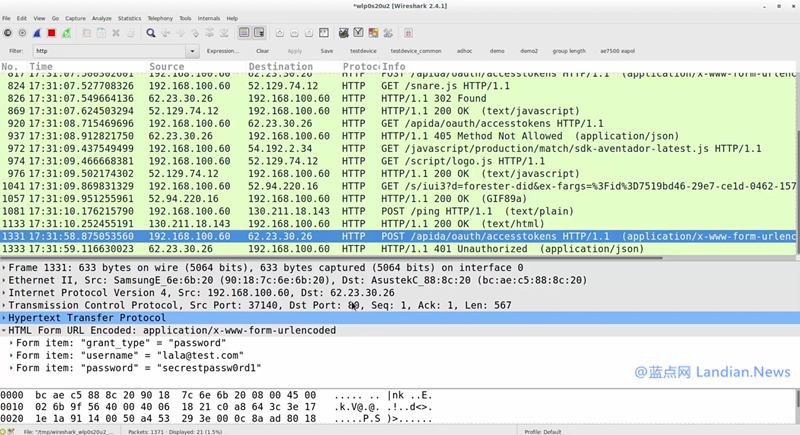

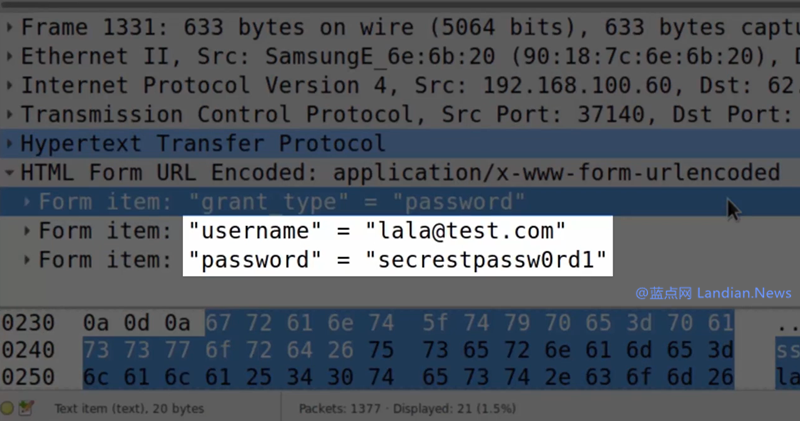

10、此前开启的WireShark抓包工具中可以查找到提交的Token,仔细看看数据包内容会有什么发现呢?

11、发现就是提交的账号以及密码此时都已经被攻击者获得,这个时候攻击者可以直接拿着你账号去登录了。

只是窃取密码无所谓吗?

建立钓鱼网站窃取你的账号与密码只是中间人攻击中最常见的套路,如有必要还可以向你的电脑中安装木马。

例如当你在下载某个文件时攻击者截获服务器返回的数据信息并将原文件植入木马再继续发送给你的浏览器。

此时你下载的文件看起来并没有什么异常情况,那么在你安装后电脑或者是手机就被悄悄的植入了木马病毒。

借助木马攻击者可以远程获取你设备上的任意信息,如果有必要还可以开启摄像头以及麦克风对你监听等等。