新型跨平台间谍软件CrossRAT可绕过多款安全软件检测

上周开始电子前哨基金会开始披露经数年追踪的黑暗狞猫,该间谍组织主要针对Android设备发起间谍攻击。

黑暗狞猫间谍网络虽将重点放在Android平台进行窃取数据,但同时亦开发新型跨平台的间谍软件展开攻击。

这个名为CrossRAT的间谍软件基于甲骨文的Java应用程序构建,可以用来攻击Win、Linux及 macOS 系统。

多数安全软件无法成功检测:

CrossRAT 间谍软件主要使用Java编程语言进行编写的,这使得研究人员很容易对其进行逆向工程进行分析。

尽管如此但绝大多数安全软件无法成功检测这个病毒,在研究人员初次透露时只有微软和趋势科技成功拦截。

目前包括卡巴斯基、AVG、诺顿、赛门铁克、迈克菲、比特梵特及 ZoneAlarm 杀软均更新病毒库可以拦截。

Windows、Linux以及旧版macOS可被感染:

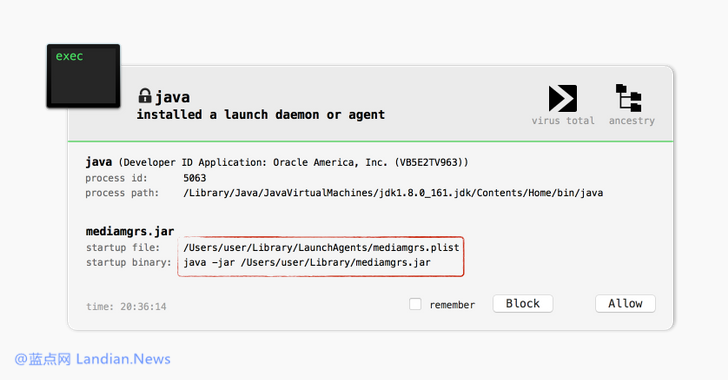

最初CrossRAT通过向目标设备加载hmar6.jar文件,当成功执行后即开始检测操作系统类型再安装相应后门。

包括Windows以及Arch Linux、CentOS、Debian、Kail Linux、Fedora以及 Linux Mint 版同样可以感染。

不过新版macOS已经不再支持Java因此不会感染,然鹅用户如果在使用旧版macOS 系统则依然可被该感染。

如果设备成功被感染则会连接远程服务器接受攻击者发送的命令, 例如收集用户键盘记录以及鼠标点击等等。

中国地区同样有不少用户已被感染:

虽然黑暗狞猫间谍网络主要攻击目标在中东和欧洲,不过东南亚地区例如中国同样有不少用户已经遭到感染。

被感染的主要包括Android移动设备和Windows电脑,用户如果安装杀毒软件应该在更新病毒库后即可查杀。

人工排查是否被CrossRAT感染:

Windows系统请打开注册表编辑器然后打开下列路径,若发现含有java、-jar和mediamgrs.jar说明被感染。

计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Linux发行版请打开/usr/var/文件夹检查是否存在mediamgrs.jar文件,若存在此文件说明系统已经被感染。

macOS系统可检查 ~/Library/ 路径下是否存在mediamgrs.jar文件,若存在此文件说明该系统已经被感染。