越来越多的恶意软件开始利用处理器熔断/幽灵漏洞

此前被提前披露的现代处理器中存在的熔断和幽灵高危安全漏洞目前造成的安全威胁等级正在持续的提升中。

不幸的是受影响最大的英特尔处理器暂时还未修复漏洞,此前发布的漏洞修复程序已经被该公司和厂商撤回。

熔断和幽灵漏洞主要可被恶意代码绕过内存隔离机制访问内容,包括访问内存中包括的加密密钥等敏感数据。

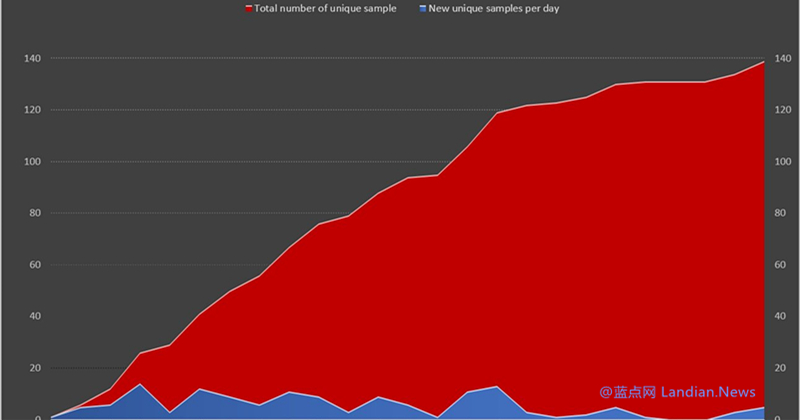

更不幸的是恶意软件数量持续增多:

国外知名的独立反病毒软件测试公司AV-TEST的安全研究人员目前至少已从互联网捕获139个恶意软件样本。

这些被捕获的样本全部是试图利用熔断和幽灵漏洞窃取信息,利用媒介主要是通过JavaScript脚本展开攻击。

攻击者将恶意JavaScript脚本加载到钓鱼网站上诱导用户打开,如果用户不幸打开钓鱼网站则会被窃取信息。

漏洞的概念验证(PoC)代码成为关键:

由于此前研究人员已经发布利用熔断和幽灵漏洞的概念验证,虽然验证代码无法直接被利用但可以进行分析。

目前发现的这些恶意样本基本都是通过PoC验证代码改来的,或者以PoC 验证代码为基础进行重新编译扩展。

网络安全公司Fortinet 公布的调查结果与AV-TEST类似,目前已经有越来越多的恶意软件开始试图利用漏洞。

由于熔断和幽灵漏洞是出在现代处理器的设计层面的,因此众多厂商自 1995 年发布的处理器都受漏洞影响。

唯一能彻底解决上述漏洞的方法只有重新设计处理器,所以对于所有使用者来说都必须更换新版处理器才行。

而目前存在的旧版处理器只能通过微代码缓解漏洞的攻击,这种微代码缓解办法亦会小幅度降低处理器性能。