360安全实验室发现新型P2P僵尸网络 感染物联网设备用于DDoS和挖矿

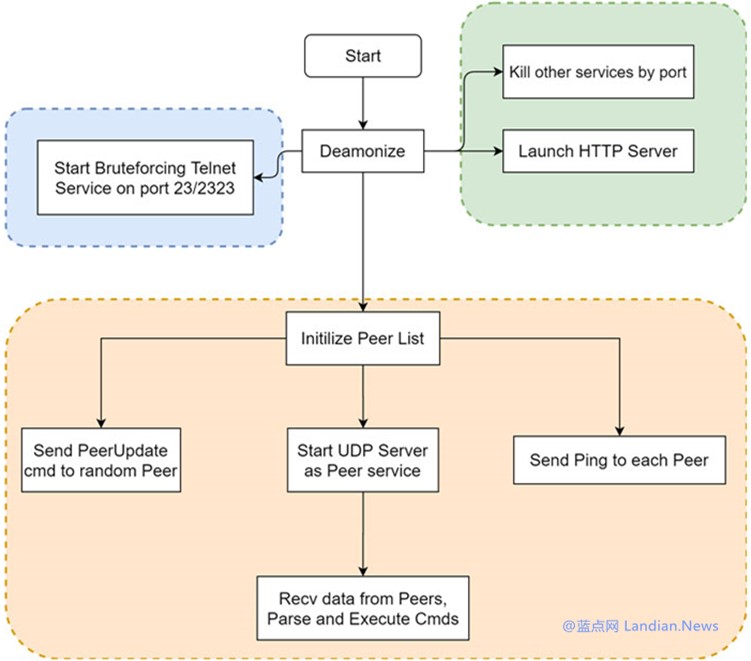

360网络安全实验室日前发现HEH僵尸网络 , 该僵尸网络配备P2P协议通过Telnet服务在 23/2323 端口疯狂传播。

其病毒模块主要用来感染物联网设备组建僵尸网络,可以执行任意shell命令并利用物联鸡来执行DDoS和挖矿等。

让研究人员略微惊讶的是该僵尸网络支持多种体系架构,主流体系架构均是其目标可以利用病毒模块传播和感染。

支持的体系架构包括x86(32/64)、ARM(32/64)、MIPS32、MIPS-III甚至还支持PPC , 不得不说目标还挺丰富的。

图片来自:360 Netlab Blog

与传统病毒使用特定服务器和调用特定域名不同,此次发现的僵尸网络病毒样本使用P2P协议进行去中心化传播。

被感染的设备会使用点对点协议进行连接,其搭建本地服务模块和传播模块,以被感染设备为中心感染更多设备。

当然核心仍然是漏洞和弱密码 ,其内置的密码库包括由171个用户名和504个密码组成的词典对物联网设备爆破。

若设备使用的是默认密码并且从未修改密码则极易遭到感染,被感染后病毒会下载相应模块继续传播并等待指令。

不过该僵尸网络病毒目前还在初期阶段且还在开发中,已经开发的功能包括多架构支持且支持自毁消除自身痕迹。

几年前感染大量网络摄像头发动攻击造成美东大断网的 Mirai 物联网病毒一战成名,几年后情况也没太大的变化。

现在被感染的物联网设备仍然是用于发动DDoS攻击,只不过现在还增加附带功能即利用物联网设备分布式挖矿。

尽管物联网设备的处理器性能都非常低挖矿能力极差,但黑客看中的是数量,拥有足够多的数量挖矿仍有利可图。

所以现在很多物联网病毒都开始附带挖矿模块试图将利润最大化,而被挖矿的物联网设备可能会影响到正常使用。

对用户来说最重要的仍然是定期检查设备固件更新和修改默认密码,否则路由器等易感染设备就可能变成物联鸡。