Windows 11即日起默认阻止RDP暴力破解 10次错误登录就会被锁定

暴力破解是网上最常见的攻击方式,攻击者只需要提前制作密码词典就可以利用脚本进行高频次的登录尝试。

因此如果用户使用的账户密码是弱密码的话那很容易被爆出来,这种情况在 Windows 远程桌面里也很常见。

在地下黑市里远程桌面密码买卖也是大头,之前曾出现过某机场的多个控制系统远程桌面密码都被卖的情况。

为此微软开始在Windows 11里执行RDP爆破封锁策略 , 若连续错误次数超过10次就会被锁定10分钟再解锁。

受支持的是Windows 11 Build 22528及以上版本 , 也就是Windows 11 22H2通道目前正在测试的Beta版。

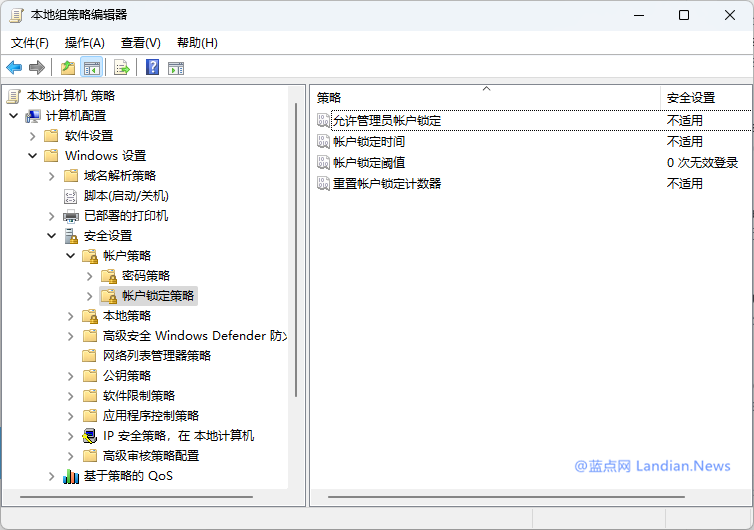

默认情况下微软将其RDP策略改为防止爆破模式 , 这个策略其实在组策略里可以自己改只不过以前默认没改。

爆破通常几秒钟就可以完成10次登录尝试 ,现在错误后被锁定10分钟会让很多爆破工具效率出现大幅下降。

当然如果觉得10次或10分钟不够的话还可以自己改,如果愿意的话可以改成99,999分钟彻底断了爆破念头。

其他版本例如Windows 10和Windows 11原始版本后续应该也会启用此策略,以此提高各类设备的安全性。

组策略设置方法仅支持 Windows 专业版、企业版和长期服务版,家庭版和家庭中国版等不支持组策略功能。

转到组策略编辑器、本地计算机策略、计算机配置、 Windows 设置、安全设置、账户策略、账户锁定策略。

首先我们打开账户锁定阈值配置项,此功能用于配置错误次数限制,支持0~999次,其中0次代表不会锁定。

你可以改成连续错误5次就锁定账户,然后我们点击账户锁定时间选项,单位为分钟可以设置0~99999分钟。

如设置30分钟那就是连续错误5次后就锁定30分钟,到时候后再解锁可以重新尝试登录,这样爆破基本无望。

另外还有个允许管理员账户锁定策略,此选项用于规定内置管理员是否接受锁定策略,这个选项也建议开启。